Cảnh báo: Đọc bài này ngay nếu bạn đã cài đặt Play Store trên Windows 11

Vào tháng 3 năm 2022, trên Internet xuất hiện nhiều cài đặt Play Store trên Windows 11. Cách này liên quan đến một dự án mã nguồn mở từ GitHub. Thật không may, dự án này lại chứa phần mềm độc hại. Vậy nên mình viết bài này để hướng dẫn các bạn cách khắc phục vấn đề đó.

Chuyện gì đã xảy ra với Play Store trên Windows 11

Windows 11 đã giới thiệu tính năng cài đặt ứng dụng Android nhưng không phải thông qua Cửa hàng Google Play. Đương nhiên, mọi người bắt đầu tìm cách giải quyết vấn đề này. Hướng dẫn mà mình đã viết bao gồm cách tải tập lệnh từ trang web của bên thứ ba. Nhưng vào cuối tuần qua, một nhóm làm việc với tập lệnh đã phát hiện ra nó có chứa phần mềm độc hại.

Một số trang web khác cũng đề xuất tập lệnh này. Ngay cả khi bạn đã làm theo hướng dẫn của trang web khác, bạn cũng có thể đã tải xuống tập lệnh chứa phần mềm độc hại này.

Tập lệnh đó đã làm gì

Tập lệnh này tải công cụ Windows Toolbox, gồm tính năng cài đặt cửa hàng Google Play vào thiết bị Windows 11 của bạn. Thật không may, tập lệnh tải Windows Toolbox đã làm được nhiều thứ hơn những gì nó quảng cáo. Nó chứa mã độc thiết lập một loạt các tác vụ đã lên lịch và tạo tiện ích mở rộng nhắm mục tiêu các trình duyệt dựa trên Chromium – Google Chrome, Microsoft Edge và Brave. Chỉ các PC Windows đặt ngôn ngữ là tiếng Anh mới bị nhắm mục tiêu.

Tiện ích mở rộng sau đó được chạy trong một cửa sổ trình duyệt “headless” ở chế độ nền, ẩn nó khỏi người dùng một cách hiệu quả. Nhóm phát hiện ra phần mềm độc hại cho rằng mục đích chính của tiện ích này là quảng cáo, chứ không nghĩ là nó có thể làm những thứ nguy hiểm hơn.

Các tác vụ đã lên lịch cũng chạy một số tập lệnh khác phục vụ cho các mục đích khác nhau. Ví dụ: một tác vụ sẽ giám sát các tác vụ đang hoạt động trên PC và kill trình duyệt và tiện ích mở rộng đang được sử dụng để quảng cáo bất cứ khi nào Task Manager được mở. Ngay cả khi bạn thấy hệ thống của mình hoạt động hơi chậm và đi kiểm tra vấn đề, thì bạn cũng sẽ không thấy gì cả. Một tác vụ được lập lịch riêng, được đặt để chạy 9 phút một lần, sau đó sẽ khởi động lại trình duyệt và tiện ích mở rộng.

Các tác vụ khác được tạo để sử dụng curl tải các tệp từ trang web gốc đã phân phối tập lệnh độc hại, sau đó thực thi bất cứ thứ gì mà nó đã tải xuống. Các tác vụ được thiết lập để chạy 9 phút một lần sau khi người dùng đăng nhập vào tài khoản của họ. Về lý thuyết, các tác vụ này có thể được sử dụng để cung cấp các bản cập nhật cho mã độc nhằm bổ sung thêm chức năng cho phần mềm độc hại, phân phối phần mềm độc hại hoàn toàn riêng biệt hoặc bất kỳ thứ gì khác mà chúng muốn.

May mắn thay, kẻ đứng sau cuộc tấn công đã không làm đến bước đó, tác vụ 9 phút chạy một lần không bao giờ được sử dụng cho những việc khác ngoài việc tải xuống một file thử nghiệm có tên “asd”, nó không làm gì cả. Domain mà tác vụ curl tải xuống các tệp từ đó đã bị xóa nhờ hành động nhanh chóng từ CloudFlare. Điều đó có nghĩa là ngay cả khi phần mềm độc hại vẫn đang chạy trên máy của bạn, thì nó cũng không thể tải xuống bất kỳ thứ gì khác. Bạn chỉ cần xóa nó là được.

Vì Cloudflare đã xóa domain nên phần mềm độc hại không thể tải xuống bất kỳ phần mềm bổ sung nào hoặc nhận bất kỳ lệnh nào khác.

Nếu bạn muốn đọc bản phân tích chi tiết về cách thức phân phối phần mềm độc hại được thực hiện và nhiệm vụ của mỗi tác vụ, thì phần mềm này có sẵn trên GitHub.

Cách khắc phục

Có hai cách để bạn có thể khắc phục vấn đề này. Đầu tiên là tự xóa tất cả các tệp bị ảnh hưởng và các tác vụ đã lên lịch theo cách thủ công. Thứ hai là sử dụng tập lệnh được viết bởi những người phát hiện ra phần mềm độc hại này.

Hiện tại, không có phần mềm chống virus nào phát hiện được hoặc loại bỏ phần mềm độc hại này nếu nó đang chạy trên máy của bạn.

Khắc phục theo cách thủ công

Mình sẽ bắt đầu bằng cách xóa tất cả các tác vụ độc hại, sau đó sẽ xóa tất cả các tệp và thư mục mà nó đã tạo.

1. Xóa các tác vụ độc hại

Tất cả các tác vụ được tạo đều được đặt dưới các tác vụ Microsoft > Windows trong Task Scheduler. Dưới đây là cách tìm và xóa chúng.

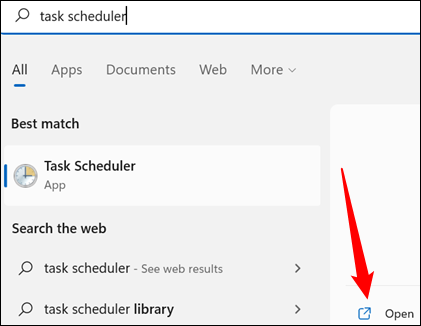

Nhấp vào Start, sau đó nhập “Task Scheduler” vào thanh tìm kiếm và nhấn Enter hoặc nhấp vào “Open”.

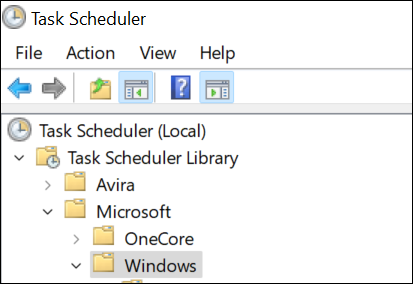

Bạn cần truy cập đến các tác vụ Microsoft > Windows. Tất cả những gì bạn cần làm là nhấp đúp vào “Task Scheduler Library”, “Microsoft”, sau đó nhấp vào “Windows”.

Do phần mềm độc hại hoạt động hơi khác nhau tuỳ theo máy, nên bạn có thể không thấy tất cả các tác vụ được liệt kê bên dưới đây.

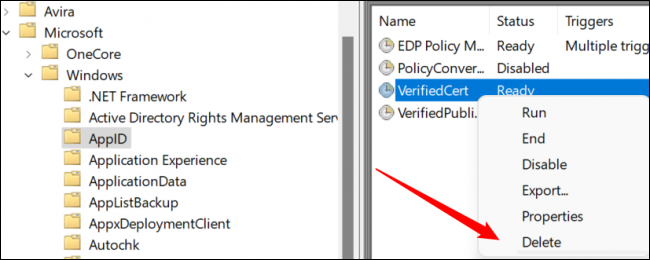

- AppID > VerifiedCert

- Application Experience > Maintenance

- Services > CertPathCheck

- Services > CertPathw

- Servicing > ComponentCleanup

- Servicing > ServiceCleanup

- Shell > ObjectTask

- Clip > ServiceCleanup

Khi bạn xác định được tác vụ độc hại trong Task Scheduler, hãy nhấp chuột phải vào tác vụ đó, sau đó nhấn “Delete”.

Cảnh báo: Không xóa bất kỳ tác vụ nào khác ngoài những tác vụ mà mình đã đề cập ở trên. Hầu hết các tác vụ ở đây được tạo bởi chính Windows hoặc bởi các ứng dụng hợp pháp của bên thứ ba.

Xóa tất cả các tác vụ khỏi danh sách trên mà bạn có thể tìm thấy, sau đó bạn đã sẵn sàng để chuyển sang bước tiếp theo.

2. Xóa các tệp và thư mục độc hại

Phần mềm độc hại chỉ tạo một số ít tệp và may mắn thay, chúng chỉ được chứa trong ba thư mục:

- C:\systemfiles

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

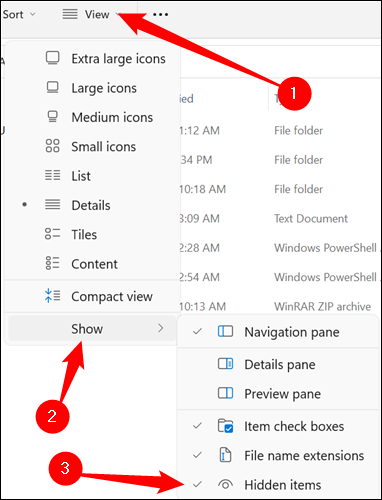

Đầu tiên, hãy mở File Explorer. Ở đầu File Explorer, hãy nhấp vào “View”, chuyển đến “Show” và sau đó chọn “Hidden Items”.

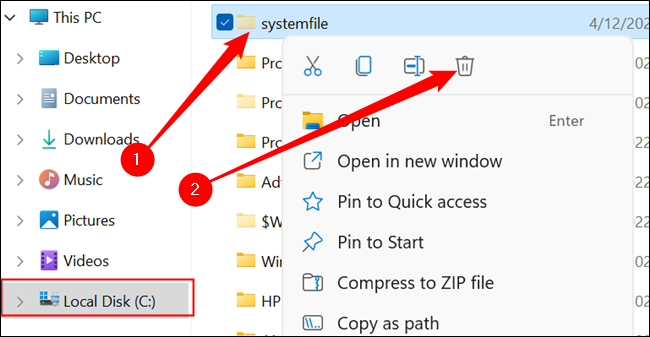

Tìm một thư mục hơi trong suốt có tên là “systemfile” rồi nhấp chuột phải vào nó và nhấn “Delete”.

Cảnh báo: Đảm bảo bạn xác định chính xác các thư mục mà bạn sắp xóa. Việc vô tình xóa các thư mục Windows khác có thể gây ra lỗi hệ thống. Nếu bạn lỡ xoá, thì hãy khôi phục chúng từ Recycle Bin càng sớm càng tốt.

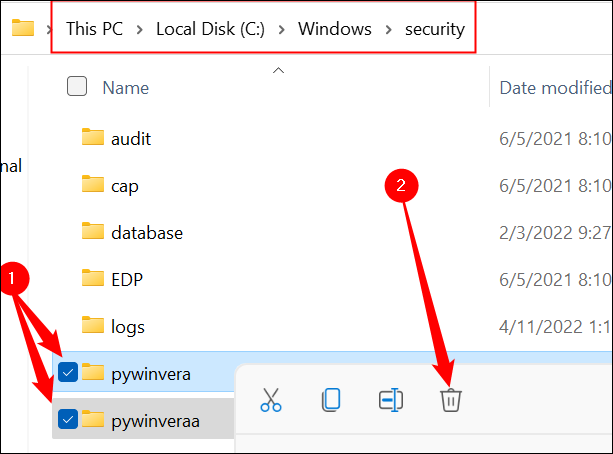

Sau khi bạn xóa thư mục “systemfiles”, hãy bấm đúp vào thư mục Windows, sau đó cuộn cho đến khi bạn tìm thấy thư mục “Security”. Tìm hai thư mục có tên “pywinvera” và “pywinveraa”. Nhấp chuột phải vào từng cái, sau đó nhấp vào “Delete”.

Xóa tệp và thư mục trong thư mục Windows có thể sẽ cần đặc quyền quản trị. Nếu được nhắc, hãy tiếp tục và cho phép nó. (Tuy nhiên, hãy chắc chắn rằng bạn chỉ xóa các tệp và thư mục chính xác mà mình đề cập).

Bạn đã khắc phục xong rồi đó. Tuy gây nhiều rắc rối nhưng phần mềm độc hại này không làm được nhiều việc để bảo vệ chính nó.

Khắc phục bằng Script

Những người đã xác định được phần mềm độc hại ngay từ đầu cũng đã dành cả cuối tuần để phân tích mã độc, xác định cách nó hoạt động và cuối cùng, viết một script khác để loại bỏ nó. Mình muốn gửi lời cảm ơn chân thành đến nhóm này vì những nỗ lực của họ.

Đầu tiên, tải tập lệnh tại đây, sau đó giải nén tập lệnh ở bất kỳ đâu bạn muốn.

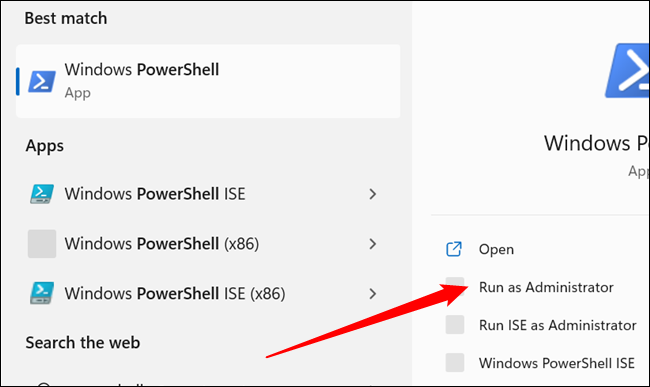

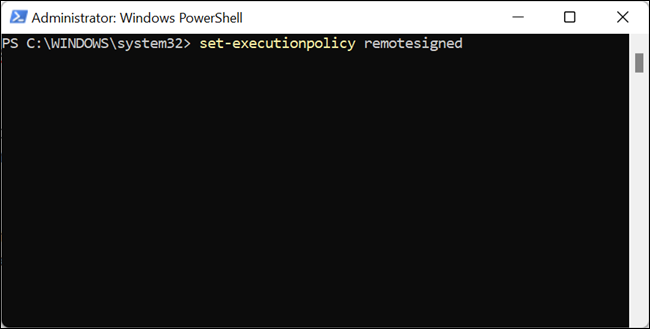

Tiếp theo, bạn cần kích hoạt các tập lệnh. Nhấp vào nút Start , nhập “PowerShell” vào thanh tìm kiếm và nhấp vào “Run as Administrator“.

Sau đó, nhập hoặc dán lệnh set-executionpolicy remotesigned vào cửa sổ PowerShell và nhấn Y. Sau đó, bạn có thể đóng cửa sổ PowerShell.

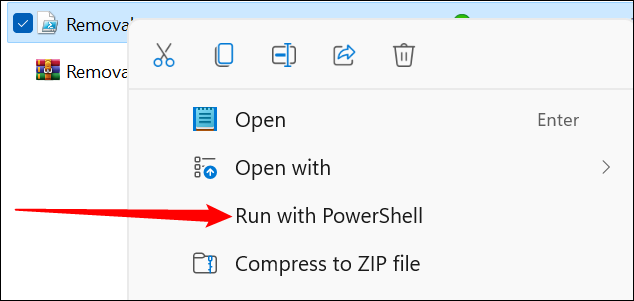

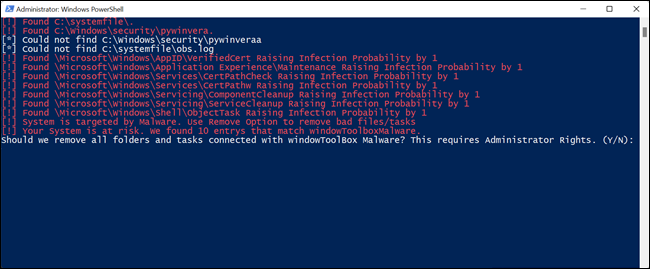

Điều hướng đến thư mục bạn vừa tải xuống, nhấp chuột phải vào Removal.ps1 và chọn “Run with PowerShell”. Tập lệnh sẽ kiểm tra các tác vụ, thư mục và tệp độc hại trên hệ thống của bạn.

Nếu phát hiện ra chúng, bạn sẽ được cung cấp tùy chọn để xóa chúng. Nhập “Y” hoặc “y” vào cửa sổ PowerShell, sau đó nhấn Enter.

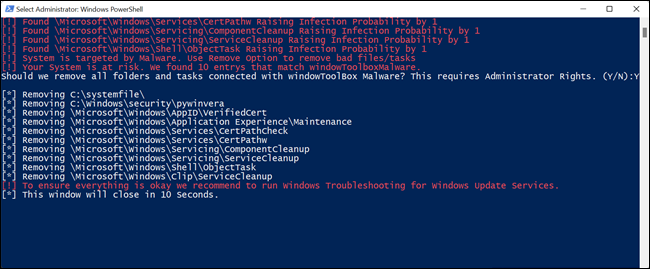

Sau đó, tập lệnh sẽ xóa tất cả rác do phần mềm độc hại tạo ra.

Sau khi bạn chạy tập lệnh xóa, hãy đưa chính sách thực thi tập lệnh của bạn về cài đặt mặc định. Mở PowerShell với tư cách quản trị viên, nhập lệnh set-executionpolicy default và nhấn Y. Sau đó, đóng cửa sổ PowerShell.

Những gì đã làm

Vẫn còn một số câu hỏi chưa được trả lời – chẳng hạn như tại sao một số người báo cáo rằng Máy chủ OpenSSH được cài đặt trên máy của họ. Nếu bất kỳ thông tin mới quan trọng nào được đưa ra, mình sẽ đảm bảo cập nhật cho bạn.

Trong hơn 15 năm qua, chúng tôi đã thấy nhiều ứng dụng Windows và tiện ích mở rộng trình duyệt chuyển sang mặt tối. Chúng tôi cố gắng hết sức cẩn thận và chỉ giới thiệu các giải pháp đáng tin cậy cho độc giả của chúng tôi. Do nguy cơ ngày càng tăng mà các tác nhân độc hại gây ra cho các dự án nguồn mở, chúng tôi sẽ càng chăm chỉ hơn với các đề xuất trong tương lai.

Ngoài ra, chúng tôi muốn nhấn mạnh một lần nữa rằng không có bằng chứng nào về việc thông tin nhạy cảm của bạn đã bị xâm phạm. Miền mà phần mềm độc hại phụ thuộc vào hiện đã bị xóa và những người tạo ra nó không còn có thể kiểm soát được nữa..

Một lần nữa, mình muốn gửi lời cảm ơn chân thành đến những người đã tìm ra cách hoạt động của phần mềm độc hại này và xây dựng một tập lệnh để tự động xóa nó. Danh sách không được sắp xếp theo thứ tự đặc biệt:

- Pabumake

- BlockyTheDev

- blubbablasen

- Kay

- Limn0

- LinuxUserGD

- Mikasa

- OptionalM

- Sonnenläufer

- Zergo0

- Zuescho

- Cirno

- Harromann

- Janmm14

- luzeadev

- XplLiciT

- Zeryther

Chi sẻ: HowToGeek